Wichtige kryptographische Begriffe und Konzepte

vom 26.03.2018

Inhaltsverzeichnis

- Was ist Kryptologie?

- Anforderungen an kryptographische Systeme

- Weitere Begriffe

- Klartext und Chiffrierung

- Grundlegendes Szenario

- Probleme bei symmetrischen Verfahren

- Asymmetrische Verfahren

- Block- und Strom-Chiffren

- Grundsätzliche kryptographische Operationen

- Kerckhoff'sches Prinzip

- Monoalphabetische Chiffren

- Polyalphabetische Chiffren

- Eigenschaften von Block-Chiffren

- Mathematische Grundlagen (kurz)

- RSA-Algorithmus

- DIFFIE-HELLMAN Key-Exchange Verfahren

- ELGAMAL-Kryptosysteme (TAHER ELGAMAL, 1985)

- Die FEISTEL-Chiffre

- Betriebsmodi von Block-Chiffren

Was ist Kryptologie?

Kryptologie ist eine Wissenschaft, die sich mit Methoden der Verschlüsselung und damit verwandten Verfahren befasst. Kryptologen sind ausgebildete High-End-Mathematiker.

Kryptographie bezeichnet den Zweig der Kryptologie, der sich mit der Erstellung und dem Design kryptographischer Algorithmen befasst. In der Kryptoanalyse geht es um das nicht-autorisierte Brechen der Verschlüsselungen.

Der Kryptologie liegt ein einfaches Kommunikationsmodell zugrunde:

Alice und Bob wollen vertraulich kommunizieren, d.h. eine Nachricht, die Alice sendet, soll nur von Bob gelesen werden können (und umgekehrt).

Ein Angreifer heißt in diesem Modell Eve, deren Ziel es ist, die Kommunikation zu beeinflussen.

Anforderungen an kryptographische Systeme

Bei der Kryptographie geht es um folgende wesentliche Punkte:

- Geheimhaltung

- Ein kryptographisches System, das Geheimhaltung gewährleistet, verhindert die Entnahme von Informationen durch eine dritte, nicht autorisierte Partei während der Übertragung über einen unsicheren Kommunikationskanal.

- Oder: Der Sender einer Nachricht kann sicher sein, dass nur der legitime Empfänger die Nachricht lesen kann.

- Authentizität

- Ein kryptographisches System, das Authentizität gewährleistet, verhindert das nicht autorisierte Einschleusen einer Nachricht in einen unsicheren Kommunikationskanal.

- Oder: Der Empfänger kann sicher sein, dass die Nachricht vom angegebenen Sender stammt.

- Digitale Signatur

- Der Empfänger einer Nachricht kann eine neutrale Partei davon überzeugen, wer die Nachricht verfasst hat (ist schärfer als Authentifikation)

- Integrität

- Ein kryptographisches System, das Integrität gewährleistet, verhindert die nicht autorisierte Manipulation des Inhalts einer Nachricht während der Übertragung über einen unsicheren Kommunikationskanal.

- Verbindlichkeit

- Sender und Empfänger soll es nicht möglich sein, im Nachhinein zu behaupten, die Nachricht nicht gesendet / empfangen zu haben (ist so ähnlich wie ein Einschreiben).

Weitere Begriffe

- Identifikation

- bedeutet die eindeutige Zuordnung einer Identität zu einem Subjekt, z.B. Benutzername / E-Mail

- Authentifizierung

- Verifikation der Gültigkeit einer Tatsache (Passwort / PIN)

- Autorisierung

- Zuordnung von Rechten zu einem Subjekt

Vorstellbare Klausuraufgaben:

- Stellen Sie den Unterschied zwischen Authentifizierung und Autorisierung heraus.

- Antwort: Bei der Authentifizierung geht es um den Beweis der eigenen Identität, in der Regel ein Anmeldeprozess. Bei der Autorisierung hingegen berechtigt man eine dritte Person, die Nachricht zu lesen. Übertagen auf die Kryptographie bedeutet dies, dass die Authentifizierung sicherstellt, dass nur der legitime Empfänger einer Nachricht diese auch lesen kann. Bei der Autorisierung berechtigt man eine dritte Partei, die Nachricht auch zu lesen.

- Was grenzt den Datenschutz von der Datensicherheit ab (siehe Begriffe im Folgenden definiert)?

- Antwort: Der Datenschutz regelt, in welchem Maße personenbezogene Daten überhaupt erhoben werden dürfen, wer diese sehen und abrufen kann und wer damit “handeln” darf. Er zeigt Richtlinien für den Umgang mit diesen Daten auf. Die Datensicherheit beschäftigt sich mit der Privatisierung bzw. dem allgemeinen Schutz von Daten, die bereits erhoben wurden.

Datenschutz und Datensicherheit

Datenschutz

“Je nach Betrachtungsweise wird Datenschutz verstanden als Schutz vor missbräuchlicher Datenverarbeitung, Schutz des Rechts auf informationelle Selbstbestimmung, Schutz des Persönlichkeitsrechts bei der Datenverarbeitung und auch Schutz der Privatsphäre.”

Definition Datenschutz von Wikipedia (Quelle)

Der Datenschutz behandelt den Umgang mit personenbezogenen Daten. Hier geht es um die Frage, ob personenbezogene Daten überhaupt erhoben werden dürfen und / oder verarbeitet / anonymisiert werden.

Datensicherheit

“Als Informationssicherheit bezeichnet man Eigenschaften von informationsverarbeitenden und -lagernden (technischen oder nicht-technischen) Systemen, die die Schutzziele Vertraulichkeit, Verfügbarkeit und Integrität sicherstellen. Informationssicherheit dient dem Schutz vor Gefahren bzw. Bedrohungen, der Vermeidung von wirtschaftlichen Schäden und der Minimierung von Risiken.”

Definition Datensicherheit von Wikipedia (Quelle)

Datensicherheit versucht, die schon vorhandenen Daten (ob personenbezogen oder nicht) in einem informationstechnischen System zu schützen / unzugänglich zu machen.

Klartext und Chiffrierung

Definition: Der Klartext (engl. cleartext oder plaintext) ist die Nachricht, die durch ein geeignetes Verfahren in eine Form transformiert wird, dass eine Informationsentnahme durch eine dritte Partei nicht möglich ist.

Es gibt zwei grundlegende Verfahren, eine Nachricht vor Informationsentnahme zu schützen:

- Kryptographische Verfahren (“unlesbar machen”)

- Steganographie (Existenz der Nachricht verschleiern)

Das Verfahren, einen Klartext in eine Form zu transformieren, dass die Informationsentnahme nicht möglich ist, heißt Verschlüsselung oder Chiffrierung. Eine verschlüsselte Nachricht heißt Chiffretext.

Anmerkung: Kodierung hat eine andere Bedeutung, nämlich Umwandlung in eine andere Form, damit sie geeignet verarbeitet werden kann.

Die Umkehrung heißt Entschlüsselung oder Dechiffrierung.

Üblicherweise verwenden heutige kryptographische Verfahren einen Schlüssel , das ist ein besonderer Wert aus einem Schlüsselraum.

Grundlegendes Szenario

Sender und Empfänger benötigen den gleichen Schlüssel zum Ver- / Entschlüsseln (daher symmetrische Verschlüsselung).

Probleme bei symmetrischen Verfahren

Symmetrische Systeme haben (alle) drei grundsätzliche Probleme:

- Key Exchange Problem

- Der Schlüssel muss auf sicherem Weg von Alice zu Bob gelangen.

- Key Management Problem

- Bei Parteien: Wieviele s werden benötigt?

- Wird für jede Sitzung ein eigener Schlüssel verwendet oder für alle der Gleiche?

- Mit symmetrischen Verfahren ist es nicht möglich, eine digitale Signatur zu realisieren. Es gibt kein eindeutiges Identifikationsmerkmal für den Sender einer Nachricht.

Asymmetrische Verfahren

Public-Key Kryptographie oder asymmetrische Verschlüsselung

Das funktioniert so:

Szenario 1: Alice will Bob eine vertrauliche Nachricht zukommen lassen (ohne Key-Exchange)

- Bob erzeugt zwei Schlüssel und

- ist nur Bob bekannt.

- kann veröffentlicht werden.

- Alice besorgt sich von Bob.

- Alice verschlüsselt den Klartext mit Bobs .

- Chiffretext

- Chiffretext geht an Bob (Bedingung:

- Die Entschlüsselung darf mit dem Public-Key von Bob nicht möglich sein.

- Bob entschlüsselt das Chiffrat mit seinem , den nur er hat

- Klartext

Nur mit dem privaten Schlüssel von Bob darf die Entschlüsselung möglich sein.

Somit ist das Key-Exchange Problem gelöst, da ein Schlüssel ausreicht (), mit dem beliebig viele Parteien vertraulich mit Bob kommunizieren können.

In der Praxis: Public-Key-Verfahren sind etwa 1000x langsamer als symmetrische Verfahren.

Man verwendet daher sogenannte Hybrid-Verfahren.

Die Public-Key-Verfahren werden dabei genutzt, um zwischen Sender und Empfänger einen Sitzungsschlüssel auszutauschen; die Nutzdaten werden dann symmetrisch verschlüsselt, da Sender und Empfänger einen gemeinsamen Schlüssel haben.

Szenario 2: Digitale Signatur, Alice will Bob ein signiertes Dokument zukommen lassen.

- Alice erzeugt ein Schlüsselpaar () (Sender).

- Alice verschlüsselt den Klartext mit ihrem (den nur Alice hat)

- Chiffrat

- Idee:

- Chiffrat geht an Bob.

- Bob besorgt sich und dechiffriert das erhaltene Chiffrat.

- Entsteht Klartext, dann ist auch für eine neutrale dritte Partei gezeigt, dass Alice die Nachricht verfasst hat.

In der Praxis geht das etwas anders:

Der Hash-Algorithmus erzeugt eine Prüfziffer ( Bit), die klartext-abhängig ist und sich ändert, falls die Nachricht manipuliert wurde. Damit garantiert der Hashwert die Integrität, d.h. das ist das Instrument, um zu prüfen, ob der Klartext während der Übertragung manipuliert wurde.

Block- und Strom-Chiffren

Sowohl symmetrische als auch asymmetrische Verfahren können in Form von Block-Chiffre oder Strom-Chiffre eingesetzt werden.

Bei Block-Chiffren werden Bitblöcke, z.B. -Bit, in einem Vorgang in einen -Bit Chiffreblock verschlüsselt (Klartext aufteilen in -Bit Blöcke).

Bei Strom-Chiffren (bspw. bei WLAN) wird Zeichen für Zeichen verschlüsselt (bit- / byteweise).

Grundsätzliche kryptographische Operationen

Es gibt in den meisten kryptographischen Systemen zwei grundsätzliche Operationen, wie Klartext in Chiffretext transformiert wird.

- Substitution

- Bei einer Substitutionsoperation wird ein Klartextzeichen (oder ein Klartextblock) durch ein anderes Zeichen ersetzt. Die Position des Zeichens / Blocks bleibt erhalten.

- Transposition (auch Permutation oder Vertauschung)

- Transpositionsoperationen vertauschen die Reihenfolge der Zeichen, d.h. die Positionen der Klartextzeichen innerhalb des Textes. Die Form bleibt erhalten.

Moderne Verfahren benutzen eine Vielzahl von Substitutions- bzw. Transpositionsoperationen.

Kerckhoff’sches Prinzip

In der Kryptographie wird in der Regel streng auf das KERCKHOFFs-Prinzip geachtet (1883).

Die Sicherheit eines Kryptosystems darf niemals von der Geheimhaltung des Verschlüsselungsalgorithmus abhängen, sondern ausschließlich von der Geheimhaltung des Schlüssels.

Monoalphabetische Chiffren

Shift-Chiffre

- Buchstaben des Klartextes werden um ein verschoben

- Anmerkungen: heißt üblicherweise CÄSAR-Chiffre

Die Shift-Chiffre ist eine sogenannte monoalphabetische Chiffre, d.h. das Klartextalphabet wird genau auf ein Chiffretextalphabet abgebildet. Dies hat zur Folge, dass die statistische Struktur des Klartextes erhalten bleibt.

Affine Chiffre

Definition: Sei und .

Verschlüsselung:

Die Entschlüsselung ist:

mit .

Anmerkungen:

- Die Shift-Chiffre ist in der affinen Chiffre enthalten.

- Schlüsselraum: Es gibt verschiedene Schlüssel, da .

- Monoalphabetisch Statistische Struktur bleibt erhalten.

Polyalphabetische Chiffren

Die Vigenére-Chiffre

Die Shift- und die affine Chiffre sind Beispiele von monoalphabetischen Chiffren, d.h. mit der Wahl eines Schlüssels wird jedes Klartextzeichen auf genau ein Chiffretextzeichen abgebildet (Eigenschaft, dass die statistische Struktur des Klartextes auf den Chiffretext übertragen wird).

Die Vigenére-Chiffre (1586 veröffentlicht) galt lange als nicht brechbar, bis in den 1860er Jahren Friedrich Kasicki und Charles Babbage daherkamen.

Definition: Sei eine

positive ganze Zahl und

Für einen festen Schlüsselwert ist

Dechiffrierung:

.

Entschlüsselung: Mit dem gleichen Schlüsselwort einfach abziehen

Schlüsselraum: mit .

Die Vigenére-Chiffre ist eine polyalphabetische Chiffre, weil durch die Wahl des Schlüssels (ohne Buchstabenwiederholung) ein Klartextzeichen auf mögliche Chiffrezeichen abgebildet wird.

Die HILL-Chiffre

- Auswahl eines Schlüssels

- Wähle eine Zahl, z.B. der Schlüssel ist eine -Matrix , deren Einträge Zahlen sind.

- Verschlüsselung

- Der Klartext wird in Zeilenvektoren aufgeteilt mit Länge , d.h. die HILL-Chiffre ist eine Block-Chiffre, bei der Blöcke fester Länge in einem Vorgang verschlüsselt werden.

- Dechiffrierung

- Dazu benötigt man die zu

inverse Matrix, die wir

nennen; diese erfüllt:

- Dazu benötigt man die zu

inverse Matrix, die wir

nennen; diese erfüllt:

Notation: (Einheitsmatrix)

Eigenschaften von Block-Chiffren

Eine wichtige Eigenschaft von Block-Chiffren ist die Diffusion (Shannon); d.h. die Änderung eines Klartextzeichens hat zur Folge, dass sich mehrere Chiffrezeichen ändern.

Diese Eigenschaft müssen heutige Block-Chiffren (DES, AES) aufweisen; dadurch wird die statistische Struktur von Klartextblöcken verschleiert.

Mathematische Grundlagen (kurz)

Relativ prime Zahlen

Definition: Zwei Zahlen heißen relativ prim, coprim oder teilerfremd, falls sie keinen Primfaktor gemeinsam haben. Dies ist insbesondere dann der Fall, falls

gilt.

Totientenfunktion

Ein wichtiges Konzept ist die EULER-Funktion oder EULER-Totietennfunktion.

gibt an, wieviele Zahlen existieren mit und

gibt des Weiteren an, wieviele coprime Zahlen existieren.

Es gilt: , falls eine Primzahl ist.

Satz: Falls

Folgerung: Wenn zwei Primzahlen sind und

.

Kleiner Satz von FERMAT

Falls eine Primzahl ist und eine positive ganze Zahl, die nicht

durch geteilt wird, dann gilt

Der kleine Satz von FERMAT ist die Grundlage aller Primzahltests; diese prüfen (ohne zu faktorisieren), ob eine Zahl eine Primzahl ist oder nicht.

Falls für irgendwelche zufällig gewählten Zahlen der Ausdruck

kein Vielfaches von ist, dann ist keine Primzahl.

RSA-Algorithmus

Mit diesen Werkzeugen kann man den RSA-Algorithmus durchbrechen.

Dieser lautet:

-

Man wähle zwei zufällige Primzahlen ( Bit) und berechne

-

Berechne .

-

Wähle ein mit .

-

Berechne mit .

-

.

Verschlüsselung:

geeignet als Zahl codiert

Entschlüsselung:

DIFFIE-HELLMAN Key-Exchange Verfahren

Dieses Verfahren wurde in der Arbeit “New Directions in Cryptography” vorgestellt und zählt zu den Public-Key Verfahren, erlaubt aber

- keine Verschlüsselung

- keine digitale Signatur

Generell nutzen Public-Key Verfahren immer sogenannte Trapdoor-Funktionen; das sind Funktionen, die in der einen Richtung einfach sind, die Umkehrung jedoch schwierig bis unmöglich.

RSA:

Eine andere Trapdoor-Funktion ist z.B.

Berechne

Das DH-Key-Exchange-Verfahren nutzt den diskreten Logarithmus als Trapdoor-Funktion; d.h. die Sicherheit des DH-Verfahrens hängt davon ab, dass es sehr schwierig (bis unmöglich) ist, diskrete Logarithmen zu berechnen.

Betrachte wieder die Menge . Eine primitive Wurzel einer Primzahl ist eine Zahl in , deren Potenzen alle Zahlen von bis generiert. Ist eine primitive Wurzel, dann sind

alle unterschiedlich und bestehen aus den Zahlen bis in irgendeiner (wilden!) Reihenfolge.

Das DH-Key-Exchange Kryptosystem

- Szenario: Alice und Bob wollen einen gemeinsamen Schlüssel erzeugen, den nur sie kennen, ohne sich zuvor begegnet zu sein.

- Alice und Bob einigen sich (öffentlich) auf eine Primzahl und eine primitive Wurzel ( ist eine Art Public Key).

- Geheimer Schlüssel Alice

Alice wählt eine Zahl () und wird Alice benannt. Alice berechnet

geht an Bob. - Geheimer Schlüssel Bob

Bob wählt eine Zahl () und wird Bob benannt. Bob berechnet

geht an Alice. - Alice berechnet .

- Bob berechnet .

Da (gleich), haben Bob und Alice einen gemeinsamen Sitzungsschlüssel.

ELGAMAL-Kryptosysteme (TAHER ELGAMAL, 1985)

Digitale Signatur

Schlüssel: Wähle eine Primzahl

mit zwei Zufallszahlen mit .

Berechne

Signatur:

soll signiert werden.

Wähle eine zufällige Zahl ,

so dass

und coprim sind, d.h.

Berechne

Berechne aus

Signatur: , bleibt geheim.

Bob verifiziert die Signatur wie folgt:

Es muss gelten:

Klartext, der von Alice signiert wird, ist .

Zum Signieren muss Alice die Zahlen bestimmen:

- Alice wählt zufällige Zahl , ist ok:

- Berechne aus

An Bob wird gesendet:

- Klartext

- Signaturwerte

- von Alice:

Verifikation:

Beide Terme sind gleich.

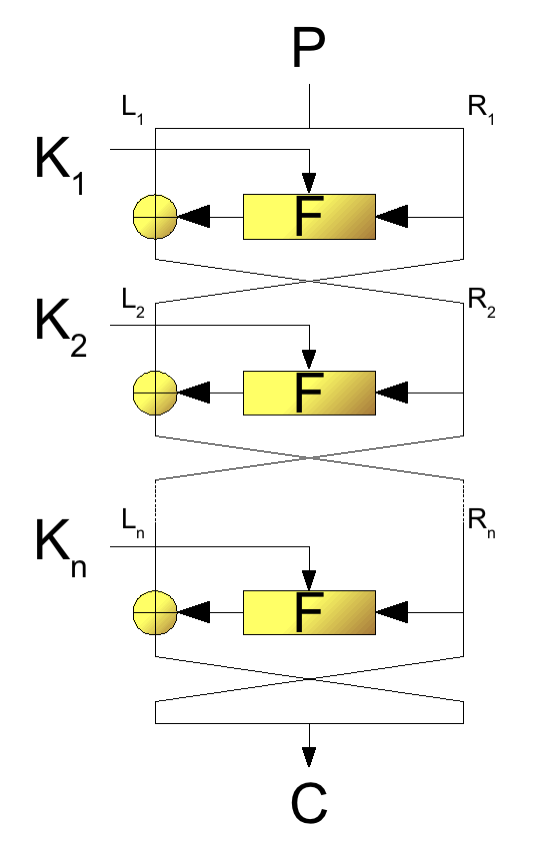

Die FEISTEL-Chiffre

von HORST FEISTEL, ~1970 IBM

Die FEISTEL-Chiffre / oder FEISTEL-Netzwerk ist eine Vorlage / Muster für viele symmetrische Block-Chiffren, z.B.

Bei der FEISTEL-Chiffre ist die Ver- / Entschlüsselung (fast) identisch, der Unterschied liegt lediglich in der Reihenfolge der Anwendung der sogenannten Rundenschlüssel.

Abbildung 1: Aufbau eines Feistel-Netzwerkes (Quelle)

Betriebsmodi von Block-Chiffren

Jede Block-Chiffre kann in verschiedenen Arbeitsmodi eingesetzt werden (NIST FiPS PUB 81 und weitere)

- Electronic Code Book Mode (ECB)

- Cipher Block Chaining Mode (CBC)

- Cipher Feedback Mode (CFB)

- Output Feedback Mode (OFB)

Neu:

- Counter Mode (CTR)

- Galois Counter Mode (GCM) eingebaute Authentifizierung

Electronic Code Book Mode (ECB)

Jedes -Bit Klartextblock wird unabhängig von anderen mit dem gleichen Schlüssel verschlüsselt.

Abbildung 2: Verschlüsselung mittels ECB (Quelle)

Cipher Block Chaining Mode (CBC)

Input des Verschlüsselungsalgorithmus ist die XOR-Verknüpfung des letzten Chiffreblocks mit dem Klartextblock. Die Verkettung der Klartextblöcke mit den Chiffretextblöcken führt dazu, dass statistische Eigenschaften des Klartextes nicht auf das Chiffrat übertragen werden.

Abbildung 3: Verschlüsselung mittels CBC (Quelle)

CFB, OFB und CTR dienen dazu, eine Block-Chiffre als Strom-Chiffre zu betreiben.